Wie konfigurieren Unternehmen eigentlich ihre Cloud? Cloud Security Posture Management (kurz CSPM) hat in den letzten Jahren stark an Bedeutung gewonnen. Nicht ohne Grund: Fehlkonfigurationen und Schwachstellen in der Infrastruktur gehören zu den größten Sicherheitsrisiken in der Cloud. Welche Funktionen und Vorteile CSPM mit sich bringt, lesen Sie hier.

Was ist Cloud Security Posture Management – und warum ist es so wichtig?

In Zeiten von Remote Work und fragmentierten Cloud-Umgebungen ist es für Security-Teams nahezu unmöglich, mit allen Veränderungen Schritt zu halten. Die konsistente Überwachung und Kontrolle von rapide wachsenden Microservices, DevOps-Teams und Compliance-Vorgaben ist für viele Unternehmen nahezu unmöglich. Mit dem großen Konfigurationsspielraum von Cloud-Anwendungen und -Diensten gehen neue Risiken einher. Hätten Sie gedacht, dass fast alle erfolgreichen Cloud-Angriffe auf Fehlkonfigurationen und fehlerhaftes Management zurückzuführen sind?

Gartner empfiehlt deshalb CSPM: Es bezeichnet eine Gruppe von Security-Tools und -Technologien, die Probleme infolge von fehlerhaften Cloud-Konfigurationen erkennen und zum Teil auch automatisch beheben. In einem iterativen Prozess können CSPM-Lösungen Cloud-Prozesse von Software-as-a-Service (SaaS) über Infrastructure-as-a-Service (IaaS) bis zu Platform-as-a-Service (PaaS) absichern und deren Compliance gewährleisten. Unternehmen mit einer Multi-Cloud-Strategie können mit CSPM sicherstellen, dass ihre Dienste über mehrere IaaS Provider hinweg sicher und konform implementiert werden.

Übrigens steht CSPM hoch im Kurs: Laut dem globalen Marktbericht für Cloud Security Posture Management wird erwartet, dass der Markt für CSPM bis 2027 auf rund 11,0 Mrd. US-Dollar wachsen wird – bei einer durchschnittlichen Wachstumsrate von 14 % pro Jahr. Dafür sorgen vor allem die steigende Anzahl von Datensicherheitsverletzungen in der Public Cloud, der Mangel an dedizierten Sicherheitstools und die zunehmende Nutzung cloudbasierter Services und Anwendungen.

Wie unterscheidet sich CSPM von der allgemeinen Cloud Security?

Cloud Security ist als Oberkategorie von CSPM zu verstehen und zielt darauf ab, Ressourcen und Workloads in der Cloud-Umgebung zu schützen. Darunter fallen sowohl private Clouds von Unternehmen als auch die öffentlichen und hybriden Cloud-Dienste, die von Cloud-Anbietern verwaltet werden. Demgegenüber bezeichnet CSPM nur einen Teilbereich mit Fokus auf die Infrastruktur, um Schwachstellen in der Softwarekonfiguration und Compliance-Risiken zu vermeiden.

Wo treten Cloud-Fehlkonfigurationen auf?

Es gibt zwei typische Szenarien, in denen Konfigurationen falsch aufgesetzt werden: entweder bereits bei der Ersteinrichtung oder während des Lifecycles der Cloud-Umgebung. Vor allem während der Implementierung sind fehlerhafte Einstellungen fatal, weil sie von Stunde null an den gesamten Cloud-Betrieb inklusive der darin befindlichen Workloads und Daten gefährden.

Wer braucht also CSPM? Cloud-Konfigurationen werden in verteilten Umgebungen zunehmend komplexer und dynamischer. Deshalb sollten grundsätzlich alle Unternehmen, die cloudbasierte Services in Anspruch nehmen, ein CSPM-Tool nutzen. Das gilt insbesondere für Unternehmen mit einer Multi- oder Hybrid-Cloud-Umgebung, deren Geschäftsprozesse von verschiedenen Cloud-Lösungen abhängen.

Wie funktioniert CSPM ?

CSPM-Tools funktionieren nach dem Prinzip Detection/Prevention/Ingestion und überwachen eine Cloud-Umgebung auf Basis bekannter Sicherheitsrisiken und Best Practices. Deshalb ist es essenziell, die Softwarelösung passend zum eigenen Unternehmen und der Cloud-Landschaft auszuwählen.

Eine CSPM-Lösung leistet eine fortschrittliche Bedrohungserkennung in Echtzeit – hochgradig automatisiert durch Machine Learning. Dafür wird die Cloud- und Container-Sicherheit analysiert und kontextualisiert. Die Software sammelt Informationen über den Speicher, Berechtigungen, Verschlüsselungen und Konfigurationen der genutzten SaaS-, IaaS- und PaaS-Komponenten. Auf Basis der generierten Daten werden potenzielle Sicherheitsprobleme und Compliance-Abweichungen identifiziert und damit verbundene Risikowerte bestimmt. Durch den zusätzlichen Kontext sinkt die Anzahl an False Positives auf ein Minimum.

Nach Bedarf und Schweregrad leitet die CSPM-Lösung dann eine automatische oder manuelle Behebung der Fehlkonfigurationen ein. Ob bei einem Sicherheitsrisiko Fehler per Robotic Process Automation (RPA) automatisch behoben oder Warnungen zur manuellen Fehlerlösung ausgegeben werden, ist vom jeweiligen Tool abhängig. Per API lassen sich weitere Systeme wie Ticketsystem oder SIEM mit CSPM problemlos in eine Gesamtlösung integrieren.

Die wichtigsten Vorteile einer professionellen CSPM-Lösung

Aus den oben genannten Funktionen ergeben sich für Ihre IT handfeste Vorteile in verschiedenen Bereichen:

- Echtzeit-Visibility in Infrastruktur und Assets über alle Cloud-Umgebungen hinweg

- Echtzeit-Security für Container und (Multi-)Cloud auf Basis von Deep Learning

- bessere Übersicht dank zentralem Dashboard

- schnellere Reaktion auf Vorfälle durch detaillierte Berichte und Warnungen

- Compliance-Statusreport auf Knopfdruck – für eine leichtere Einhaltung von Compliance- und Datenschutzrichtlinien

- Zeit- und Kostenersparnis durch das Vermeiden teurer Abmahnungen, die im Falle von Datenschutzverletzungen drohen könnten

Best-Practice-Tipps für CSPM

Beim Aufsetzen eines CSPM-Verfahrens kommt es nicht nur darauf an, die richtigen Dinge zu tun, sondern auch um die richtige Reihenfolge. Den Anfang sollte die Aufstellung eines dedizierten Teams machen, denn erfolgreiches CSPM beginnt bei Menschen und Prozessen.

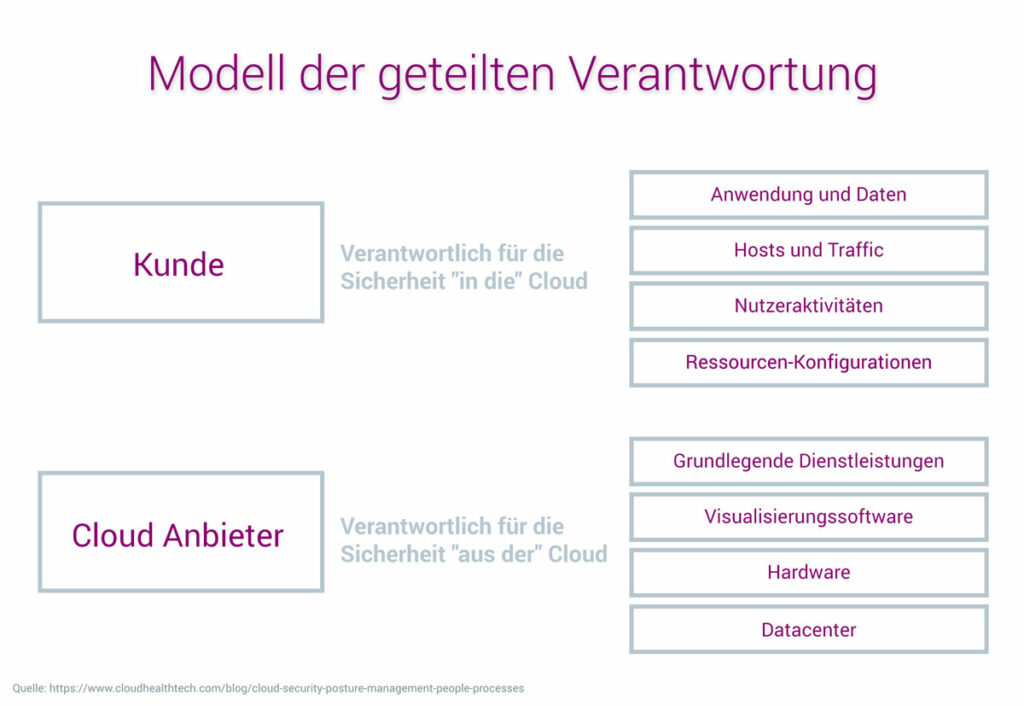

- Seien Sie sich Ihrer Cloud-Verantwortung bewusst: Meist kümmert sich der Provider um die allgemeine Sicherheit der Cloud-Umgebung, sprich Hostbetriebssysteme und die physische Sicherheit der Räumlichkeiten. Als Cloud-Kunde sind Sie verantwortlich für die Sicherheit innerhalb der Cloud, vom Betriebssystem über Konfigurationen bis hin zu Anwendungen und Zugriffskontrollen.

- Etablieren Sie ein Cloud-Center of Excellence (CCoE): Das CCoE ist ein funktionsübergreifendes Team, das die Umsetzung der Cloud-Strategie steuert, die Einhaltung der Compliance gewährleistet und die Business-Anforderungen mit den Cloud-Sicherheitsstandards in Einklang bringt.

- Verteilen Sie die Cloud-Verantwortung im Team richtig: Das CCoE sollte die Verantwortung für die Cloud Security interdisziplinär zwischen Einzelpersonen und Teams festlegen und für einen regen Informations- und Kommunikationsfluss sorgen. Sinnvolle Instanzen sind ein Cloud-Sicherheitsarchitekt, Schwachstellenmanagement, Risiko und Compliance, Sicherheitsvorgänge sowie Cloud-Betrieb.

- Schaffen Sie Visibility in der Cloud-Umgebung: Liefern cloudnative Überwachungstools kein vollständiges Bild der Cloud-Umgebung, sollten Sie auf Security- bzw. Compliance-Lösungen von Drittanbietern zurückgreifen. Nur mit granularer Transparenz über verschiedene Cloud-Dienste hinweg erhalten Sie zuverlässige Informationen zu den für Sie relevanten Bereichen.

- Erkennen Sie Sicherheitsrisiken und Fehlkonfigurationen im Kontext: Um Sicherheitsprobleme besser zu priorisieren, brauchen Sie ein Tool, das die Beziehungen zwischen Cloud-Ressourcen und Fehlkonfigurationen im Kontext visualisiert und Sicherheitsrisiken plattformübergreifend erkennt.

- Automatisieren Sie die Fehlerbehebung: Definieren Sie vollautomatische Aktionen oder Cloud-Sicherheitsrichtlinien, die universell für alle Cloud-Teams oder -Ressourcen gelten.

- Nutzen Sie Shift-Left-Testing: Sicherheitsprüfungen sollten bereits in die Entwicklungsphase bzw. in Continuous Integration/Continuous Deployment (CI/CD) integriert sein, damit potenzielle Schwachstellen schon vor der Bereitstellung erkannt werden.

- Definieren Sie Standards: Erstellen Sie gemeinsam mit dem CCoE ein Cloud-Governance-Programm und definieren Sie Best Practices – unter Berücksichtigung Ihrer Cloud-Security-Kontrollen, Zielumgebungen und Ausnahmen.

- Prüfen Sie den Einsatz von Managed-Service-Anbietern: Provider von Managed Services können dabei helfen, die Erfahrung, Expertise und Tools bereitzustellen, die Sie für die erfolgreiche Umsetzung Ihrer Cloud-Strategie benötigen.

Tipps für die Auswahl des passenden CSPM-Tools

Wie aber finden Sie das richtige Tool für Ihr CSPM? Das SANS Institute gibt eine Reihe von Tipps, um Security-Verantwortliche bei der Auswahl der passenden Lösung zu unterstützen. Folgende Funktionen sollten enthalten sein:

- Integration mit DevOps Pipeline-Stufen und Tools: Ein CSPM-Tool sollte auch für Code- oder Image-Repositories sowie Build-Tools Aktivitäten integrieren und überwachen können. Im Idealfall kann die Software auch Infrastructure-as-a-Code-Templates für Konfigurationsprobleme evaluieren.

- Konfigurierbare und automatisierbare Funktionen: Die identifizierten Probleme sollten automatisch oder mit geringem manuellen Aufwand lösbar sein.

- Benutzerdefinierte granulare Richtlinien und Regeln, die in der Anbieter-Umgebung umsetzbar sind: Richtlinien sollten die Konfiguration und Einstellungen des Cloud-Dienst-Anbieters richtig und vor allem präzise bewerten können.

- Detailliertes und konfigurierbares Reporting: Eine übersichtliche Auswertung der gesammelten Informationen ist ein essenzieller Bestandteil eines CSPM-Tools.

Fazit

Beim Erhöhen der Cloud-Sicherheit führt an Cloud Security Posture Management kein Weg vorbei. Das Vermeiden von Fehlkonfigurationen und fehlerhaftem Management sind effektive Maßnahmen, um die Compliance von Anwendungen und Daten in der Cloud zu wahren. Mit einem CCoE und der passenden CSPM-Lösung gelingt es Unternehmen, den immer raffinierteren Angriffen die Stirn zu bieten.

Weitere Beiträge

NetDescribe Security TAKE AWAY #1 – DRY RUN