Wenn sich Cybercrimes an Raffinesse überbieten und Tools allein nicht mehr ausreichen, ist Threat Hunting eine mögliche Lösung. Als eine relativ junge Disziplin der Cybersecurity zielt Threat Hunting darauf ab, Bedrohungen zu verhindern, bevor sie eintreten. In diesem Artikel erfahren Sie mehr über die Grundlagen, Methoden und Tools der modernen Bedrohungsjagd.

Grundlagen des Threat Huntings

Ausgangssituation

Wir schreiben das Jahr 2022. Unternehmen hadern noch mit dem Umstieg auf hybride Arbeitsmodelle, fehlende Fachkräfte erschweren die Lage zusätzlich. Den IT-Abteilungen fehlt es an Zeit oder Know-how, um alle Aufgaben auf einem hohen Qualitätsniveau zu erfüllen. Dokumentationen kommen häufig zu kurz und dadurch passieren immer wieder Fehler, die die IT-Verantwortlichen bremsen und das Unternehmen gefährden.

Gleichzeitig entwickeln sich die Cyberbedrohungen ständig weiter. In vielen Unternehmen sind mehr als fünf Sicherheitstools im Einsatz, um das Netzwerk zu schützen. Trotzdem werden die sensiblen Perimeter regelmäßig von Advanced Persistent Threats (APTs) durchbrochen. Je länger die Kompromittierung unbemerkt bleibt, umso höher ist das Risiko von erfolgreichen Supply-Chain-Angriffen, Ransomware-Attacken und mehr. Ein Rettungsanker ist Threat Hunting.

Was bedeutet Threat Hunting?

Das Threat Hunting (deutsch: Bedrohungsjagd) beschreibt einen proaktiven Ansatz zum Aufspüren fortgeschrittener Bedrohungen. Im Zentrum steht die Grundannahme, dass das System bereits kompromittiert wurde. Noch bevor es Anzeichen für einen Angriff gibt, sucht ein Threat Hunter nach versteckten Bedrohungen in Netzwerken und IT-Systemen, die automatisierte Security-Systeme nicht erkennen.

Wie unterscheidet sich Threat Hunting von anderen Security-Ansätzen?

Klassische Ansätze wie Incident Detection and Response (IDR) reagieren auf bereits erkannte Ereignisse und konkrete Alarmmeldungen. Threat Hunting (EDR, NDR oder XDR) ist dem vorgeschaltet und zielt darauf ab, proaktiv potenzielle Bedrohungen zu finden und blinde Flecken der vorhandenen Sicherheitssysteme aufzudecken. Tools dienen nur als Hilfsmittel, im Fokus steht die manuelle Arbeit des Menschen.

Der Threat Hunter – ein Jäger und (Daten-)Sammler

Hauptakteur des Threat Hunting ist der menschliche Threat Hunter, ein Sicherheitsanalyst oder eine Sicherheitsanalystin mit einem ausgeprägten Erfahrungsschatz, Bedrohungswissen und Jagdinstinkt. Was genau zeichnet einen Threat Hunter aus? Die folgenden Thesen geben Aufschluss.

# 1: Den Bedrohungsjäger muss man nicht zur Jagd tragen.

Beim Threat Hunting kommt es aufs proaktive Handeln an. Ein erfolgreicher Threat Hunter kennt keine Schonzeit. Er ist 24/7 auf der Pirsch, erkundet das System und bildet sich kontinuierlich weiter – nicht nur, wenn es der Workload zulässt. Seine Hauptaufgabe ist das Jagen. Damit entlastet er SOC– und NOC-Mitarbeitende, denen dafür meist die Ressourcen fehlen.

# 2: Der Threat Hunter spricht kein Jägerlatein und hinterfragt Hypothesen kritisch.

Unerlässlich streift er durch das System in dem Wissen, dass selbst kleine Anomalien auf eine Bedrohung hinweisen können. Lässt sich eine Hypothese nicht bestätigen, sucht der Threat Hunter nach anderen Anhaltspunkten und nimmt die Fährte wieder auf. Threat Hunting basiert auf Messungen, Daten und Auswertungen. Dazu nutzen Jäger*In und Team Tools, die alle Daten zentralisiert bereitstellen und effizientes Durchsuchen ermöglichen.

# 3: Der Bedrohungsjäger erkennt am Verhalten, welcher Gattung der Eindringling angehört – auch wenn sich der Wolf im Schafspelz versteckt.

Der Threat Hunter verfügt über fortgeschrittenes Bedrohungswissen. Durch seine explorative Tätigkeit kennt er jeden Bereich des IT-Reviers, für dessen Sicherheit er im Rahmen des Threat Hunting verantwortlich ist. Hat er die Spur einer Kompromittierung aufgenommen, folgt er den Indikatoren (Indicators Of Compromise – IOC) bis zum Ursprung. Erfolgreiche Bedrohungsjäger*Innen kennen ihre Opponenten und sind mit den verschiedenen Tactics, Techniques and Procedures (TTP) vertraut. Daher wissen sie auch, wie sie die Anhaltspunkte innerhalb des Unternehmensnetzwerks aufspüren.

# 4: Der Bedrohungsjäger ist im ständigen Austausch mit anderen Jäger*Innen, damit Schäden vermieden werden.

Threat Hunting funktioniert ebenso allein wie im Team. So oder so steht der Hunter in engem Kontakt mit dem SOC/NOC und tauscht sich mit den Security-Spezialist*Innen über Auffälligkeiten, Hypothesen und Veränderungen aus. Auch aus den Anfragen im internen IT-Ticket-System zieht er nützliche Informationen zu Fehlfunktionen.

Welche Waffen braucht es beim Threat Hunting?

Zwar kann ein Threat Hunter zahlreiche Aufgaben manuell erledigen, doch spezielle Waffen und Spürhunde helfen ihm auf die Sprünge. So können beispielsweise Problembeschreibungen in Tickets und Meldungen von Firewalls bereits erste Hinweise auf Fehlverhalten liefern. Mithilfe von Machine-Learning-Tools und automatisierten Methoden nimmt die Suche aber erst an Fahrt auf:

- Eine effektive Waffe ist Threat Intelligence. Sie hilft beim Threat Hunting dabei, die Jagd einzuleiten, indem sie erste Anhaltspunkte in Form von Bedrohungsindikatoren und TTPs liefert.

- Eine weitere ist das Security Information and Event Management (SIEM), das Logs sammelt und mit Kontextdaten anreichert. Jäger*Innen können diese Daten beim Verfolgen potenzieller Threats mittels Filterfunktionen leicht durchsuchen.

- Mit einer SIEM-Erweiterung für User and Entity Behavior Analytics (UEBA) lässt sich beim Threat Hunting auch ein großes Datendickicht nach Anomalien durchforsten. UEBA beschleunigen das Erkennen von ungewöhnlichem und verdächtigem Verhalten im Netzwerk und vereinfachen das Aufstellen einer Hypothese über die Bedrohung.

- Network Detection and Response (NDR) ermöglicht eine getarnte Verteidigung, die APTs weder sehen noch umgehen oder verfälschen können. Gleichzeitig bietet NDR den schnellen Zugriff auf einen größeren Datenpool inklusive Kontext – konsolidiert in nur einem User Interface. Neben dem manuellen Erfassen und Analysieren von Daten entfällt dadurch auch das Reagieren auf zahlreiche False Positives. Es bleibt mehr Zeit für das Aufstellen und Prüfen von Hypothesen.

- Systeme wie Packet Broker sorgen dafür, dass keine Spuren verschwinden und die Fährte jederzeit aufgenommen werden kann. Sie wirken fortgeschrittenen Malware-Tools entgegen, die ihre Spuren beispielsweise in Protokollen oder Dateifragmenten verwischen können. Prinzipiell wird der gesamte Netzwerkverkehr mitgeschnitten und ohne Beeinträchtigung des Netzwerkverkehrs analysiert.

Wie effektiv und effizient die Jagd ist, beeinflusst auch der Toolstack

Eine Technologie, die zum Threat Hunting unbedingt dazugehört, ist ExtraHop Reveal(x).Die Machine-Learning-basierte Plattform schafft volle Transparenz, indem sie den gesamten Netzwerkverkehr in Echtzeit überwacht, analysiert und entschlüsselt – inklusive SSL/TLS, PFS, Rogue-Nodes, IoT– und BYOD-Devices. Durch die Kombination verschiedener Techniken erkennt Reveal(x) das gesamte Angriffsspektrum. Dazu zählen auch TTPs in jeder Kategorie des MITRE ATT&CK Frameworks, das in die Lösung integriert ist.

Usability stehen an oberster Stelle: Zum Beispiel werden Metriken und Nutzerdaten langfristig gespeichert, sodass selbst bei Löschungsversuchen vonseiten der Eindringlinge genügend Aufzeichnungen für weitere Untersuchungen bereitstehen. Zudem sorgen eine globale Suche und Indizes sorgen dafür, dass die Security-Informationen schnell verfügbar sind und nicht erst aus verschiedenen Tools zusammengesucht werden müssen.

Ein typischer Tag im Leben des Threat Hunters

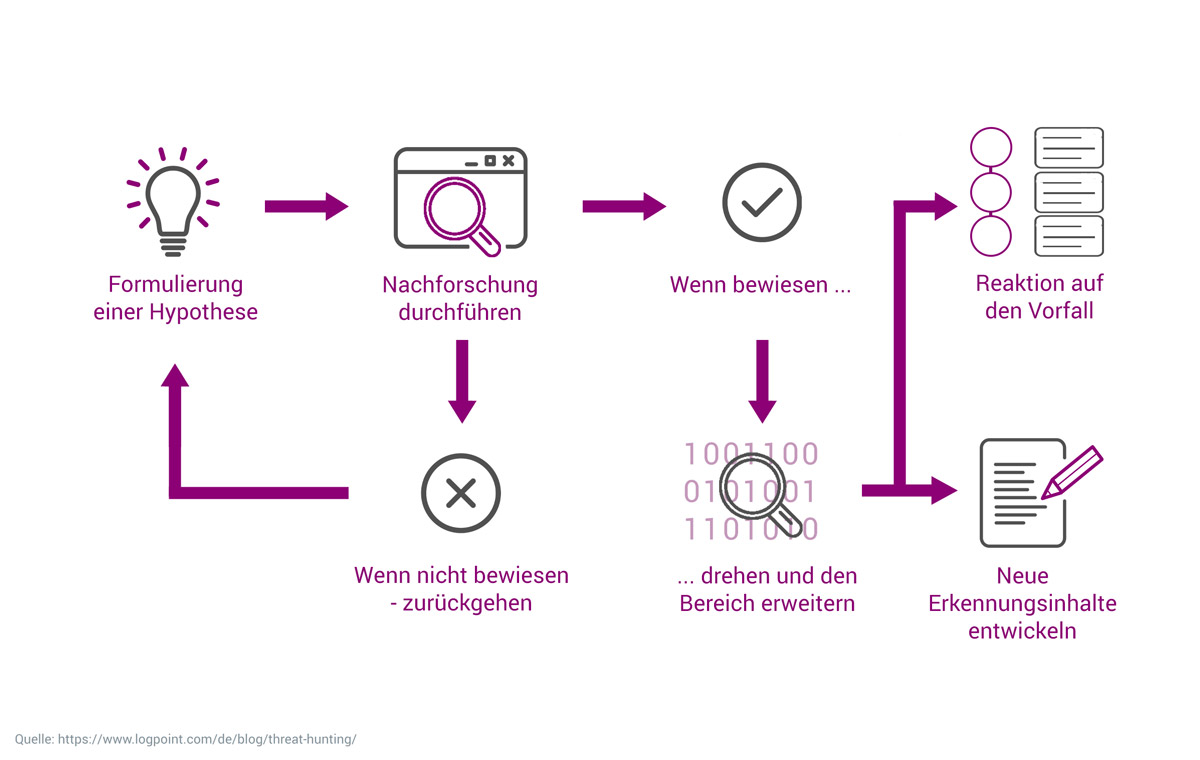

Mit frisch geschärften Instinkten beginnt der Threat Hunter in einem Netzwerksegment mit der Spurensuche. Er hält Ausschau nach ungewöhnlichen Ereignissen in Traffic-Logs, temporären Dateien und Slack Space. Identifiziert er einen Anhaltspunkt für anomales Verhalten, formuliert er eine Hypothese zum Angriff.

Er taucht tief in die Gefilde der IT-Umgebung ein und lässt nichts in die Binsen gehen: Die Suche dauert so lange an, bis die Hypothese entweder bewiesen oder widerlegt worden ist. Im letzteren Fall wird eine neue Hypothese formuliert. Werden beim Threat Hunting hingegen Beweise gefunden, die die Hypothese bestätigen, sucht er mit Waffen wie SIEM und UEBA weitere Informationen zur Angriffshistorie. Sobald er ein umfassendes Bild der Lage hat, ist es Zeit für eine Reaktion auf die Bedrohung. Als Teamplayer informiert der Jäger direkt das Sicherheitsteam, das anhand der Security-Guidelines des Unternehmens schnell reagieren kann.

Im Anschluss dokumentiert der Threat Hunter die Methoden der Angreifer*Innen, um das Vorhersagen und Eindämmen ähnlicher Bedrohungen in Zukunft zu vereinfachen. Auch die automatisierten Erkennungssysteme werden anhand der Erkenntnisse aktualisiert oder neu konfiguriert. Damit ist die Arbeit aber nicht getan: Die Bedrohungssuche ist ein iterativer Prozess. Erst durch das wiederholte, optimierte Suchen lassen sich Hypothesen verifizieren und immer wieder neue Bedrohungen erkennen. Der Threat Hunter kennt aktuelle Umfragen wie die SANS 2021 Survey: Threat Hunting in Uncertain Times und weiß, dass es sich lohnt: Demnach sehen Unternehmen durch Threat Hunting eine Verbesserung ihrer Sicherheitslage um bis zu 25 Prozent.

Fazit: Threat Hunting wappnet gegen APTs & Co.

Threat Hunting ist ein manueller, proaktiver und iterativer Prozess, bei dem der Mensch im Mittelpunkt steht. Für Unternehmen ist die Bedrohungssuche eine Chance, mit Cyberkriminellen Schritt zu halten und böswillige Aktivitäten aufzudecken, bevor sie größere Schäden anrichten. Mit einem Duo aus erfahrenem Bedrohungsjäger und moderner Sicherheitstechnologie sind Unternehmen gegen APTs und Co. gewappnet.

Weitere Beiträge

NetDescribe Security TAKE AWAY #1 – DRY RUN